NEXX WRT3020 + OpenWRT + SWORD

Desde hace unos meses llevaba tiempo pensando en meter herramientas de seguridad embebidas en el propio router, para ello en uno de los routers que tenía decidí cambiarle el firmware por OpenWrt y ver que aplicaciones le podía meter.

El problema de los routers que te ponen los operadores (sobre todo los antiguos) es que no disponen de USB y que la memoria que se tiene es más bien escasa, por lo que meter muchas aplicaciones no era operativo.

Estando en estas tribulaciones descubrí por casualidad SWORD y decidí probarlo y de paso que lo hacía vi que ya que me ponía disponía de varios router NEXX de un tamaño muy pequeño que suelo llevar en varios de mis cursos para enseñarles a los alumnos como se puede introducir en sus empresas “cacharritos” de un tamaño pequeño y que pueden hacer pupita.

En este post os explico paso a paso como convertir nuestro NEXX con firmware chinorris en un router con OpenWRT que es lo que puede ver el administrador normal y SWORD en una routa diferente que no se verá desde OpenWRT.

¡Vamos a ello!

Enchufamos y vemos que accedemos a la conf por defecto

Entramos por Web para ver el modelo exacto que tenemos de router

Nos descargamos

Vamos a actualizar el firmware

Upgrade

Se carga el firmware y se reinicia

OJO: Cuando reinicie la url de acceso ahora será 192.168.1.1.

Si coincide con la red que tenemos le cambiamos la ip para que no tenga interferencias: 192.168.1.8 (por ejemplo) le añadimos la mascara de subred 255.255.255.0 y el Gateway de nuestra red 192.68.1.1, así como le damos un servidor dns 9.9.9.9

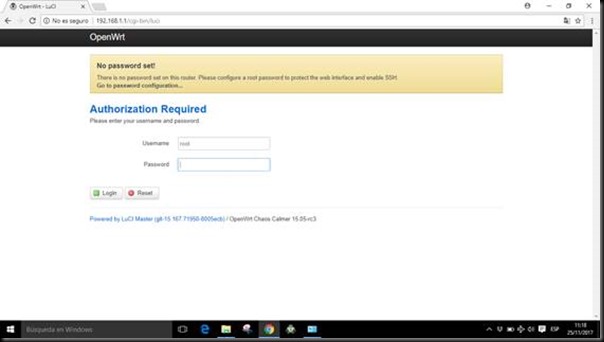

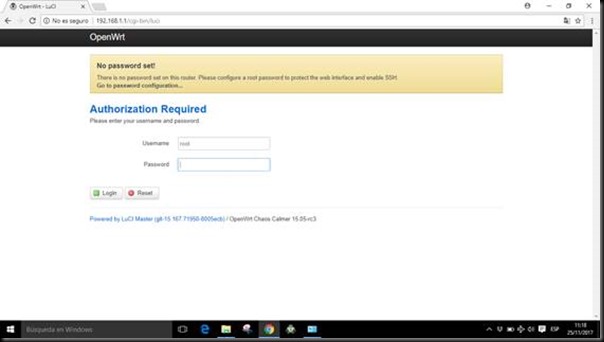

Entramos con root sin contraseña.

Le cambiamos la IP

Y volvemos a acceder con la IP nueva

Le ponemos contraseña

Accedemos por SSH

Aceptamos el certificado

Nos metemos con root y la contraseña que hemos puesto antes.

Actualizamos los paquetes del router, eso lo hacemos:

Opkg update

Instalamos bash:

opkg install bash –-force-depends

Descomprimimos SWORD.ZIP y lo subimos al router:

Le cambiamos los privilegios a la carpeta:

chmod -R 655 /www/cgi-bin/*

Y finalmente accedemos http://192.168.1.8/SWORD

Con esto ya tendremos la configuración del router en la IP normal, y la SWORD en la ruta oculta /SWORD.